-

售前咨询

-

招商合作

-

企业邮箱

售前咨询

售前咨询

安全是企业上云的首要关切。亚马逊AWS遵循“责任共担模型”,即AWS负责云本身的安全(保护运行所有服务的基础设施),而用户负责云内部的安全(保护自己在云中部署的内容)。对于EC2用户而言,充分利用AWS提供的安全工具至关重要。

一、网络安全隔离:第一道防线

亚马逊VPC(Virtual Private Cloud):这是您AWS资源的专属虚拟网络。您可以在自己定义的逻辑隔离网络中启动EC2实例,完全控制IP地址范围、子网划分、路由表和网络网关。将EC2部署在VPC中,相当于为您的服务器建立了一个私有的、与外界逻辑隔离的数字家园。

安全组(Security Groups):充当实例级别的虚拟防火墙。一个安全组可以控制允许到达其关联实例的入站流量以及从实例发出的出站流量。规则基于协议、端口和源/目标IP地址(可以是单个IP或CIDR块)。安全组是有状态的:如果您从实例发送一个出站请求,无论安全组出站规则如何,该请求的响应流量都被允许流入。

网络访问控制列表(NACL):充当子网级别的无状态防火墙,为VPC中的子网提供额外的安全层。您可以将其视为安全组的补充,用于设置额外的“拒绝”规则。

二、数据安全与访问控制

数据加密:

静态加密:EC2的系统盘(根卷)和数据盘(EBS卷)均支持加密功能。数据在写入磁盘时被自动加密,读取时自动解密,对操作系统和应用程序完全透明。您可以使用AWS托管的密钥,也可以使用通过AWS Key Management Service (KMS) 自己管理的客户主密钥(CMK),实现更严格的密钥控制。

传输中加密:支持SSL/TLS等加密协议,保障数据在网络上传输时的机密性。

身份与访问管理(IAM):这是AWS安全的核心。通过IAM,您可以创建和管理AWS用户和组,并使用权限允许或拒绝他们使用AWS资源(如启动/终止EC2实例)。遵循最小权限原则,只授予完成其任务所必需的最低权限,是IAM策略设计的最佳实践。

操作系统安全:您需要对EC2实例的操作系统(Windows或Linux)负责。这包括:定期使用SSH或RDP密钥而非密码登录、及时安装安全补丁、配置操作系统级别的防火墙(如iptables)、安装主机级安全代理等。

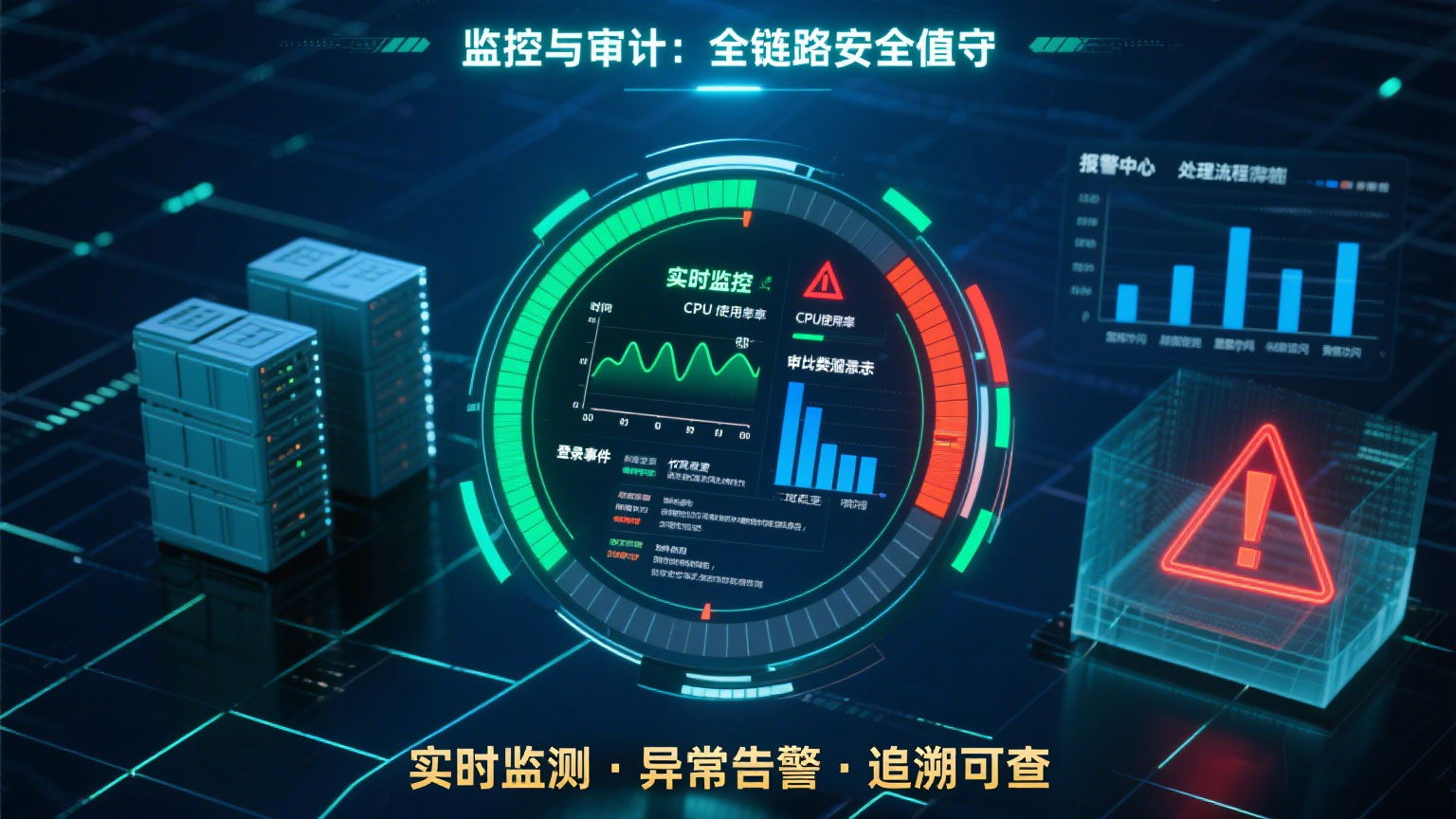

三、监控与审计

AWS CloudTrail:记录所有针对您AWS账户的API调用,包括调用方、时间、源IP地址等。这些日志文件对于安全分析、资源变更跟踪和合规性审计至关重要。

Amazon CloudWatch:监控EC2实例的性能指标(CPU、内存、磁盘IO等),并设置警报,在出现异常时及时通知。

总结:

AWS为EC2提供了从网络、数据到身份管理的多层次、纵深防御的安全体系。用户通过合理配置VPC、安全组、IAM策略并启用加密和监控,完全可以在AWS上构建出比本地数据中心更安全、更合规的计算环境。